5 settembre 2025 - Research

In questo post presentiamo Bugbane, un’app Android open-source pensata per rendere più accessibile l’analisi forense consensuale (cioè richiesta e autorizzata dal proprietario dei dati), sfruttando il servizio ADB locale di Android. Spieghiamo come si basa su strumenti come MVT e AndroidQF, accompagnando l’utente nell’acquisizione dei dati e nel controllo di possibili compromissioni direttamente dal proprio dispositivo. Mettiamo inoltre in evidenza l’esportazione sicura dei dati e il nostro invito a fornire feedback mentre lo sviluppo prosegue. Bugbane è ancora in fase di test iniziale e non è ancora pronto per un utilizzo diffuso da parte del pubblico. Il codice è disponibile su GitHub.

Siamo grati a Rowen S per il suo contributo allo sviluppo dell’app e nella scrittura di questo post.

I malware per dispositivi mobili vengono spesso usati contro chi si oppone al potere. Allo stesso tempo, strumenti open-source, collettivi e organizzazioni della società civile possono offrire supporto a persone che altrimenti resterebbero escluse da forme di aiuto più centralizzate: ne sono un esempio l’indagine di Amnesty International su Pegasus e la pubblicazione del Mobile Verification Toolkit.

Oltre a MVT, l’ecosistema degli strumenti forensi open-source è sostenuto da contributi continui della comunità — ad esempio la lista di indicatori di stalkerware, aggiornata regolarmente da Echap, o la piattaforma di investigazioni digitali e mobile forensics PiRogue Tools Suite. Progetti come AndroidQF hanno contribuito a definire un formato condiviso per gli archivi di analisi forense consensuale su Android, mentre organizzazioni come SocialTIC hanno prodotto e tradotto ampia documentazione per rendere queste pratiche più accessibili.

Abbiamo utilizzato MVT per attività di triage molte volte nel corso degli anni, ad esempio durante il recente scandalo Paragon in Italia e nel supporto a membri della nostra comunità i cui telefoni erano stati sequestrati e poi restituiti. Questi casi mettono in luce il diffuso abuso degli strumenti forensi di Cellebrite anche per reati minori, spesso condotto senza particolare attenzione ai diritti delle vittime. Il processo di triage serve a stabilire se sia necessario un approfondimento, ma richiede un computer separato da cui effettuare l’ispezione, l’accesso fisico al dispositivo potenzialmente compromesso, competenze da riga di comando e capacità di risoluzione di eventuali problemi. In pratica, questo significa che il triage non è accessibile a tutte le persone che potrebbero averne bisogno.

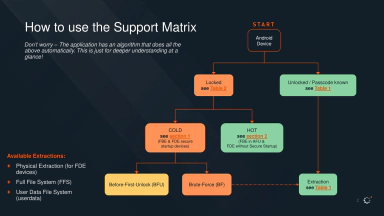

Ci sono stati diversi tentativi di spostare il triage e l’analisi direttamente sul dispositivo, il più noto dei quali è apkqf, che ha esplorato fino a che punto sia possibile eseguire controlli on-device utilizzando le API standard della piattaforma Android. Nella pratica, queste API sono troppo limitate per estrarre la maggior parte delle informazioni necessarie a verifiche affidabili, che vengono di norma effettuate tramite Android Debug Bridge (ADB) da un dispositivo separato. Per progettazione, infatti, molti dei dati accessibili via ADB non sono esposti alle normali applicazioni Android: è una cosa positiva, perché significa che un’app installata sul telefono ha limiti stringenti su quante informazioni sensibili può raccogliere, ma rende l’analisi diretta sul dispositivo un po’ più difficile.

A partire da Android 11, ADB è disponibile anche in locale tramite Wireless Debugging. Il processo di abbinamento utilizza un exchange SPAKE2 basato su PIN per autenticare e stabilire una connessione TLS. Di solito l’abbinamento avviene da un computer esterno, ma lo stesso processo può essere eseguito interamente sul dispositivo, permettendo a un’app Android su un sistema stock (non modificato e non rootato) di comunicare con il proprio servizio ADB locale attraverso pochi passaggi controllati dall’utente. Applicazioni come Shizuku sfruttano questa funzionalità per ottenere capacità aggiuntive rispetto alle app standard, come la possibilità di eseguire comandi con l’utente shell.

Siamo felici di annunciare un’anteprima del nostro nuovo progetto Bugbane, un’app Android open-source che aiuta gli utenti a controllare i propri dispositivi alla ricerca di indicatori di malware, sfruttando il servizio ADB locale.

Bugbane include una procedura guidata semplice e intuitiva per accompagnare l’utente nella configurazione, nell’acquisizione dei dati e nei passaggi di auto-triage:

Una volta completato l’abbinamento, Bugbane può eseguire con un clic un’acquisizione compatibile con AndroidQF e salvarla nella memoria del dispositivo. Con acquisizione (termine usato in MVT/AndroidQF) si intende il set di dati utilizzato per verificare eventuali compromissioni. L’utente può effettuare tutte le acquisizioni che desidera; l’app consiglia di disattivare le opzioni sviluppatore dopo ogni acquisizione, e di riattivarle in seguito con l’aiuto della procedura guidata di Bugbane per acquisizioni successive.

Bugbane scarica gli stessi indicatori di compromissione usati da MVT e li mantiene aggiornati. Questi indicatori vengono impiegati per analizzare ogni acquisizione alla ricerca di malware o stalkerware, esattamente come avviene in MVT.

Bugbane rende il triage più semplice e accessibile, permettendo agli utenti di auto-testare i propri dispositivi in pochi minuti senza la necessità di un altro computer. Inoltre, rende pratico effettuare acquisizioni periodiche in autonomia.

Un aspetto fondamentale è che Bugbane consente di analizzare acquisizioni passate utilizzando indicatori di compromissione aggiornati. Infezioni già concluse, o non rilevate in tempo reale, possono comunque essere identificate in un secondo momento se l’utente esegue scansioni regolari con Bugbane. Normalmente, l’analisi forense viene effettuata solo quando ci sono motivazioni forti — ad esempio se si sa che una persona nella stessa cerchia sociale è stata compromessa — e con il supporto di individui o organizzazioni in grado di aiutare. Le acquisizioni periodiche, invece, possono portare a più rilevazioni nel tempo, incluse quelle retroattive quando vengono pubblicati nuovi indicatori di compromissione.

Ci auguriamo che questo approccio possa offrire supporto a una comunità più ampia e contribuire a produrre un’intelligence sulle minacce più dettagliata e utilizzabile.

Bugbane è rilasciato sotto licenza GPLv3, con alcuni componenti di Shizuku integrati sotto licenza Apache 2.0. In linea con il nostro impegno per la sicurezza e la trasparenza, distribuiremo build riproducibili anche in futuro. La nostra CI già verifica la riproducibilità su due ambienti diversi (Ubuntu 22.04 e 24.04), e abbiamo in programma di supportare pienamente le build riproducibili di F-Droid una volta raggiunta una release stabile.

Lo sviluppo è discusso e seguito apertamente su GitHub; feedback e contributi della comunità sono i benvenuti nel repository.

Bugbane può esportare archivi compatibili con AndroidQF nella memoria del dispositivo oppure tramite il menu di condivisione di sistema — permettendo così all’utente di inviare i dati via email, Signal o qualunque altra app supportata. Questi archivi non vengono mai esportati in chiaro: sono sempre cifrati con age utilizzando una password robusta generata casualmente.

age è un software di cifratura dei file con supporto multipiattaforma, che rende semplice e sicuro il processo di decrittazione da parte di chi riceve i dati. In questo modo, utenti avvisati da altre fonti — o che abbiano rilevato autonomamente qualcosa di sospetto — possono condividere in modo sicuro le informazioni necessarie per un’analisi più approfondita.

Come per qualsiasi strumento orientato alla sicurezza, anche la protezione dell’applicazione stessa è fondamentale. Il certificato usato per la connessione ADB non viene mai salvato in chiaro: è cifrato tramite una credenziale gestita dal Keystore. Le dipendenze sono ridotte al minimo: l’APK multi-atchitettura pesa circa 12 MB, mentre le build per singola ABI sono di circa 6 MB.

Al momento, le acquisizioni vengono memorizzate in forma non cifrata nello spazio protetto dell’app. Abbiamo però in programma di aggiungere l’autenticazione tramite password o biometria, così che le acquisizioni salvate siano cifrate a riposo e protette da accessi non autorizzati.

L’app è pronta per la fase di test, ma non ancora per una distribuzione al grande pubblico. Finora abbiamo svolto solo test interni, e ora cerchiamo un gruppo più ampio che ci aiuti con feedback su usabilità e stabilità. Come per qualsiasi applicazione di questo tipo, è fondamentale evitare un falso senso di sicurezza: concetti come il fatto che l’assenza di rilevazioni non indichi automaticamente che un dispositivo sia sicuro devono essere comunicati con assoluta chiarezza.

Vorremmo inoltre ascoltare organizzazioni interessate a usare Bugbane come strumento di triage: i vostri riscontri su difficoltà comuni degli utenti, problemi reali e miglioramenti desiderati ci aiuteranno a perfezionare l’app prima della disponibilità generale. Siamo anche aperti a implementare meccanismi di condivisione automatizzati e sicuri — sempre con il consenso esplicito dell’utente — per supportare meglio le realtà della società civile.

La prossima settimana saremo al Global Gathering! Non avremo un banchetto, ma ci farà piacere chiacchierare — contattateci su Signal o scriveteci via email. Saremo anche al Privacy Camp di EDRi il 30 settembre a Bruxelles, e al Tor Community Gathering dal 3 al 5 ottobre in Danimarca.

Lo sviluppo di Bugbane continuerà, con una release pubblica generale prevista entro la fine dell’anno. A breve avremo bisogno di un coinvolgimento più ampio della comunità — non solo per i feedback, ma anche per traduzioni e contributi.

Come abbiamo ribadito più volte, gli stalkerware non dovrebbero mai essere disponibili sugli App Store, e gli spyware sponsorizzati dai governi non dovrebbe esistere affatto. Bugbane è il nostro contributo a una risposta collettiva a queste minacce, nella consapevolezza che quando le istituzioni falliscono, ciò che resta è la solidarietà e la collaborazione.

Hai letto un articolo della sezione Ricerca, dove divulghiamo i risultati dei nostri studi tecnici e sociali su reti, sicurezza e sorveglianza, con l’obiettivo di comprenderli a fondo e produrre conoscenza pubblica.

Siamo un’organizzazione no-profit gestita interamente da volontari. Se apprezzi il nostro lavoro, puoi aiutarci con una donazione: accettiamo contributi economici, ma anche materiale e banda per sostenere le nostre attività. Per sapere come supportarci, visita la pagina delle donazioni.