16 marzo 2025 - Advocacy

L’uso diffuso del software Cellebrite non è un segreto—ne abbiamo parlato molto di recente, così come Amnesty nel suo ultimo rapporto sugli abusi contro la società civile e sulle vulnerabilità sfruttate. Questo post è il primo di una serie di due: qui esploreremo la storia e lo sviluppo dell’azienda, mentre nel secondo forniremo un elenco più dettagliato delle sue capacità aggiornato a febbraio 2025. Cellebrite non è l’unica in questo mercato; tra i concorrenti, soprattutto in termini di exploit, c’è ad esempio Greykey (precedentemente noto come Greyshift), recentemente acquisito da Axon e integrato in Magnet Forensics.

Il nostro recente interesse per Cellebrite nasce da due sviluppi. Primo, abbiamo assistito a un aumento di persone che ci hanno chiesto di analizzare telefoni restituiti dopo essere stati sequestrati. Secondo, fonti vicine alla questione hanno confermato che, a seguito del recente scandalo Paragon in Italia, Cellebrite ha cercato di rivedere le proprie pratiche di selezione dei clienti. Tuttavia, in particolare in Italia, da tempo circolano segnalazioni su politiche di vendita e pratiche commerciali varie, con un grosso ricambio di rappresentanti e regole. Per capire meglio il contesto, facciamo un passo indietro: aziende come Cellebrite operano in un mercato non regolamentato. Sebbene i loro principali clienti siano spesso le forze dell’ordine, la loro base di clienti target si estende a un’ampia gamma di aziende private e individui. E’ abbastanza preoccupante, visto che nel caso qualunque di questi clienti operasse illegalmente, sarebbe molto difficile accertarlo, non esistendo controlli o enti addetti alla verifica, se non quelli promessi dall’azienda stessa.

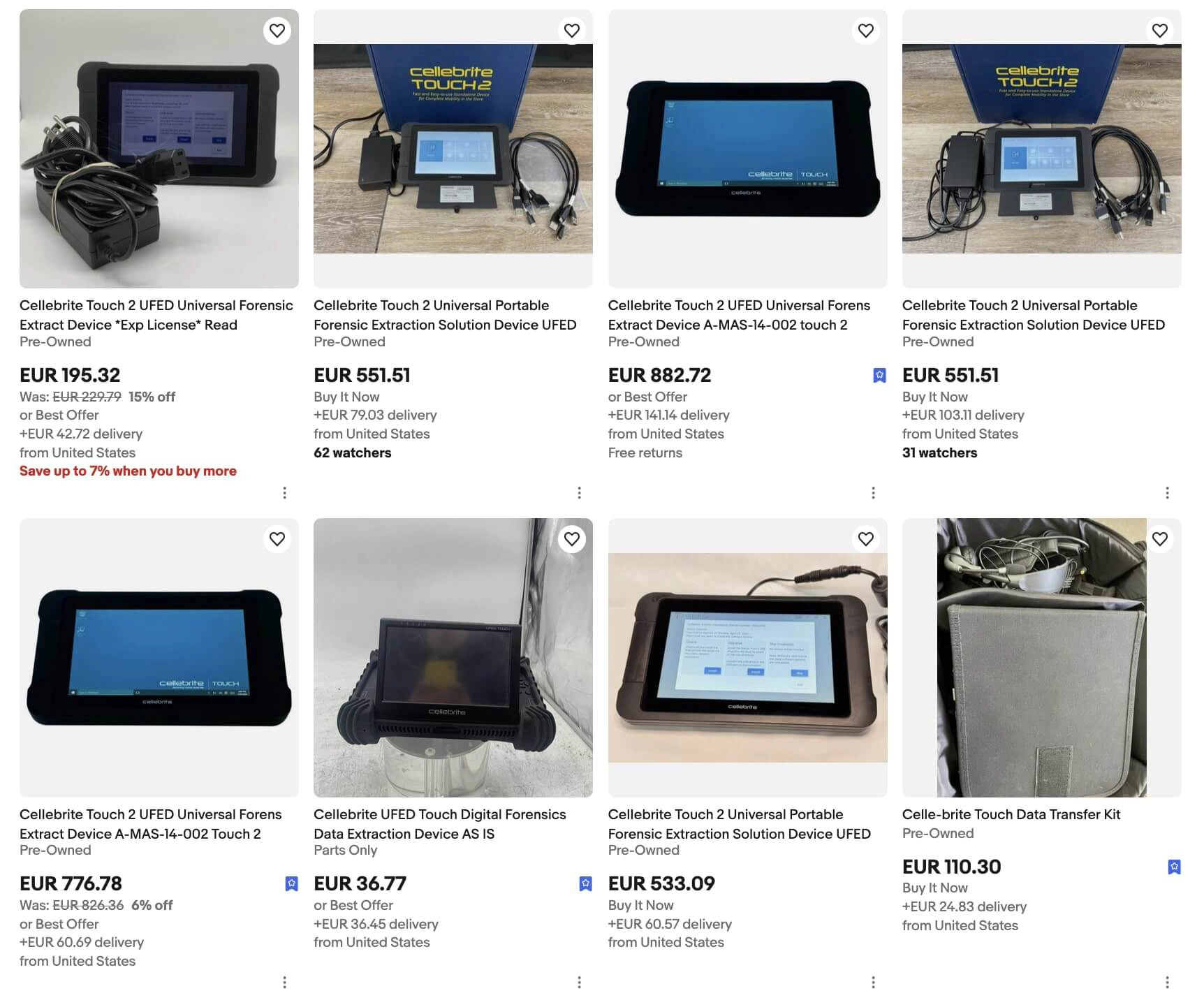

La linea di prodotti venduti dall’azienda ha subito molteplici rebranding e cambiamenti strutturali negli ultimi tre-quattro anni, in particolare da quando Signal ha pubblicato la sua ricerca in merito. Cellebrite è presente sul mercato da molto tempo, inizialmente focalizzandosi su hardware dedicato all’estrazione forense dai dispositivi mobili, ben prima dell’avvento degli smartphone. Se si acquistasse uno dei loro dispositivi più vecchi, si rimarrebbe sorpresi nel trovare che anche prodotti fuori produzione, come il relativamente recente UFED Touch 2, includono ancora cavi per l’estrazione dati dai telefoni Nokia 1100. Nonostante l’analisi forense sia sempre stata parte centrale del loro modello di business, la necessità di sbloccare dispositivi e bypassare la crittografia è un fenomeno relativamente recente.

Per quanto ne sappiamo, Cellebrite in passato forniva exploit noti o metodi di sblocco per modelli di smartphones più vecchi, ma l’introduzione della crittografia obbligatoria basata su file (File Based Encryption, FBE) e dei secure elements ha cambiato l’approccio alla sicurezza mobile. Si dice che, sebbene esistesse già una domanda nel mercato e alcune aziende fossero coinvolte, molte si limitassero a riutilizzare jailbreak, vulnerabilità note dei chipset e tecniche simili per raggiungere i propri obiettivi. Tuttavia, checkm8 ha cambiato le regole del gioco per l’intero settore—ha reso possibile sbloccare tutti gli iPhone dal 4S fino all’X, indipendentemente dalla versione software installata. Con questi strumenti liberamente disponibili e facilmente accessibili, i concorrenti—e persino le forze dell’ordine—potevano eseguire lo sblocco e l’estrazione senza dover dipendere da fornitori specializzati. Con l’aumento della competizione, le aziende si sono rese conto di dover alzare il livello per mantenere e ampliare la propria clientela. Questo ha portato a un incremento significativo degli investimenti nella ricerca, con un focus sull’acquisizione e lo sviluppo di vulnerabilità 0-day e 1-day.

Sebbene gli exploit necessari per questo tipo di attacchi siano spesso molto diversi da quelli utilizzati nelle infezioni da spyware, poiché si basano sull’accesso hardware piuttosto che su vettori come messaggi, navigazione web o altri punti di ingresso simili, non sono necessariamente più semplici, soprattutto per i dispositivi Apple. Per Android, essendo basato su Linux, la superficie di attacco appare relativamente più ampia. Questo include una vasta gamma di driver USB che nel corso degli anni hanno subito pochissimi controlli di sicurezza e che vengono ancora inclusi di default, spesso rimanendo abilitati anche quando il telefono è bloccato. Recenti rapporti di Amnesty hanno evidenziato queste vulnerabilità. Tuttavia, mitigazioni avanzate, come il memory tagging e altre nuove funzionalità di sicurezza introdotte nei Pixel, stanno rendendo l’exploitation sempre più difficile.

Ed eccoci al secondo grande problema di questo mercato: in passato, Cellebrite manteneva private le sue vulnerabilità più preziose, richiedendo ai clienti di spedire fisicamente i dispositivi da sbloccare in determinate sedi. Inoltre, il processo di sblocco era in gran parte manuale: gli analisti esaminavano i dispositivi e cercavano di determinare il metodo di sblocco ed estrazione più adatto, nel caso in cui non fosse già incluso nella suite fornita ai clienti. Questo approccio si è rivelato problematico per diversi motivi. Primo, alcuni clienti non erano disposti a inviare i propri dispositivi oltre confine, poiché ciò poteva compromettere la catena di custodia. Secondo, nella maggior parte delle democrazie, gli imputati hanno il diritto di essere presenti durante analisi forensi non riproducibili che potrebbero alterare le prove, come avviene nei casi di attacchi basati su exploit attivi. Infine, la scalabilità era una limitazione significativa, sia per l’impegno umano richiesto sia per i ritardi dovuti alla spedizione. Da un punto di vista commerciale, una soluzione automatizzata avrebbe giovato sia alle operazioni di Cellebrite che ai suoi clienti.

Ma questo pone una sfida fondamentale: se Cellebrite distribuisse semplicemente le sue capacità di exploit all’interno della sua suite software, anche con un’ampia offuscazione, ricercatori esperti potrebbero rapidamente eseguire il reverse engineering delle vulnerabilità e renderle pubbliche. Questo potrebbe avvenire sia per un impegno nei confronti della sicurezza e dei principi democratici, sia, ironicamente, per incassare ricompense da bug bounties. Per quanto ne sappiamo, Cellebrite ha a lungo utilizzato cavi personalizzati e, più recentemente, ha cercato di potenziare le proprie capacità con adattatori multiuso necessari per l’esecuzione dei suoi attacchi. Queste dipendenze hardware rendono anche più difficile la diffusione di versioni crackate della loro suite, un fenomeno che, per esperienza diretta, sappiamo essere tutt’altro che raro.

Tuttavia, finché la logica principale doveva essere eseguita sul computer del cliente, o anche su un tablet dedicato, come nelle generazioni precedenti, rimaneva relativamente semplice estrarne il contenuto e analizzarlo.

Ed ecco l’idea: poiché tablet e dispositivi simili erano altamente poco pratici e con risorse limitate, mentre l’attuale software Inseyets potrebbe richiedere fino a 128GB di RAM e CPU Threadripper a 24 core per funzionare senza problemi su grandi quantità di dati, e probabilmente per supportare la loro magica IA (persino IA generativa, che ovviamente mai potrebbe allucinare—soprattutto in casi dove è in gioco il futuro delle persone), hanno optato per un approccio ibrido.

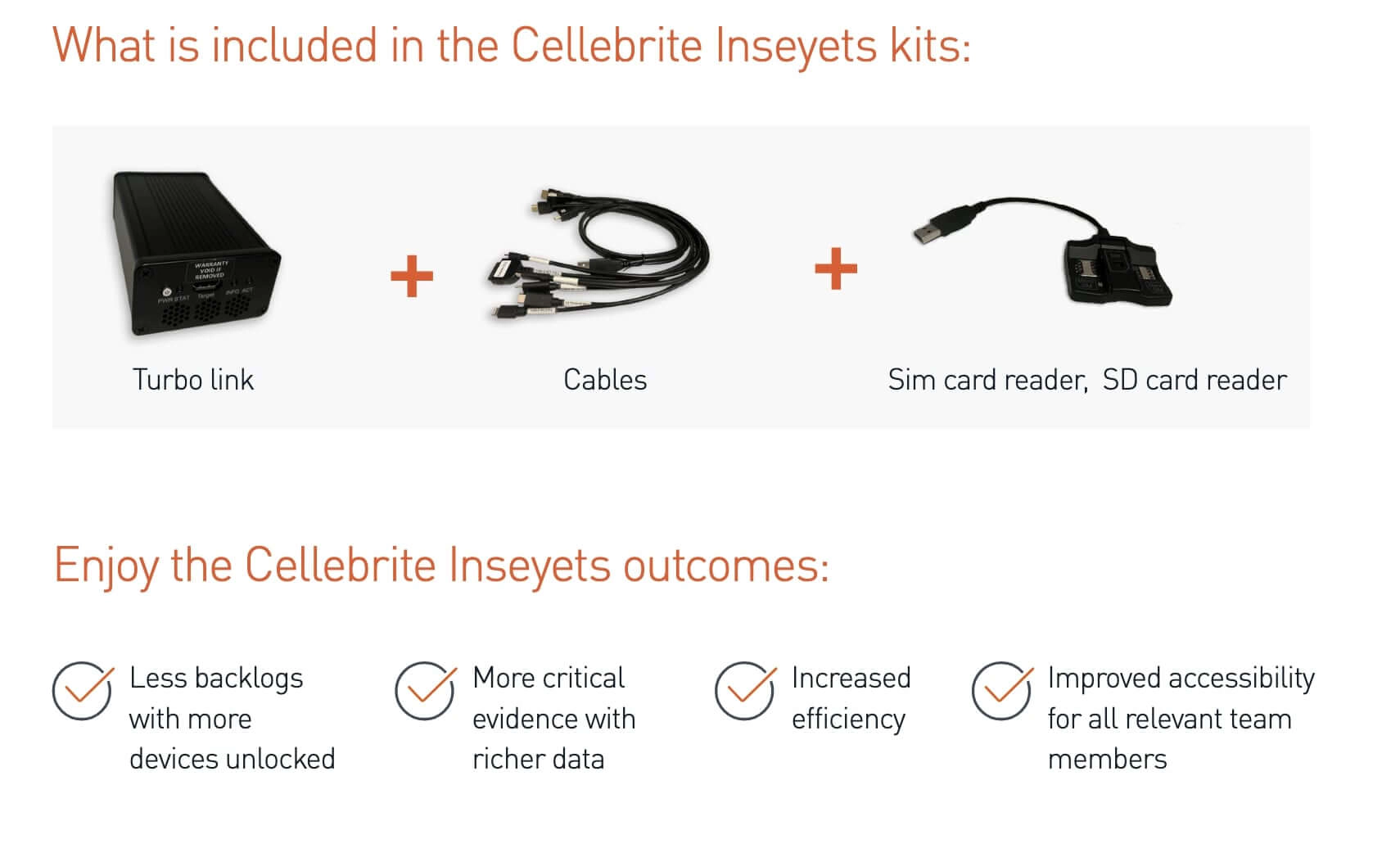

Invece di trasferire l’intera suite su un dispositivo dedicato, Cellebrite ha deciso di mantenere il software principale in esecuzione sull’hardware del cliente. Tuttavia, per alcuni clienti autorizzati ad acquistare il pacchetto Premium (o qualunque sia il nome attuale, che si tratti di Premium Advanced Access, Advantage, Advanced Logical o forse Premium ES, noto anche come Mobile Elite), viene ora spedito un dispositivo embedded specializzato: il Turbo Link.

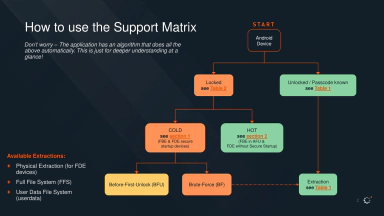

Come vedremo nel prossimo post, la nuova suite software, insieme all’adattatore Turbo Link, ottimizza completamente il processo di exploit e di estrazione. Gli exploit probabilmente non transitano mai in chiaro sulla macchina del cliente e vengono forniti solo quando necessario, dopo che il dispositivo target è stato identificato. Dalle poche immagini disponibili, il Turbo Link sembra essere dotato di raffreddamento attivo e include una porta HDMI, che richiede un cavo secondario dal kit per connettersi al dispositivo target. Un’ipotesi ragionevole su questa configurazione è che gli exploit siano probabilmente crittografati end-to-end dai server di Cellebrite fino al dispositivo Turbo Link, il quale a sua volta deve probabilmente garantire un certo livello di integrità sia software che hardware.

Secondo Amnesty, l’uso della porta HDMI serve per emulare facilmente periferiche multimediali per eseguire exploit. Al computer del cliente invece, si collega via USB. Tuttavia, per i clienti che desiderano superare i limiti dei propri contratti, o per coloro che necessitano di sbloccare dispositivi mentre sono offline, Cellebrite vende anche licenze per un server di rete centralizzato chiamato Enterprise Vault Server (EVS). Secondo la brochure e i loro video promozionali, “fornisce le risorse necessarie per ottenere accesso avanzato ai dispositivi iOS e Android”.

Abbiamo esplorato parte della storia e della struttura commerciale di Cellebrite. Nel prossimo post, analizzeremo in modo più pratico come tutto questo si traduca nelle loro capacità attuali. Nei prossimi mesi, pubblicheremo strategie di mitigazione e guide per aiutare voi e le vostre comunità a difendervi da queste minacce.

Lo ribadiamo ancora una volta: crediamo fermamente che il commercio di vulnerabilità sia intrinsecamente sbagliato, poiché alimenta un circolo vizioso di insicurezza che mette tutti a rischio.

Se avete informazioni che possano integrare questo articolo, non esitate a contattarci. Se possedete vecchi dispositivi Cellebrite ormai fuori produzione o privi di una licenza valida e quindi inutilizzabili, stiamo raccogliendo hardware di sorveglianza obsoleto per scopi di archivio (maggiori dettagli a breve) e saremo felici di dare una seconda vita ai vostri rifiuti elettronici. Visita la pagina dei contatti per scoprire come contattarci in modo sicuro.

Hai letto un articolo della sezione Advocacy, dove ci occupiamo di difendere la privacy e l’anonimato online, documentando minacce e pratiche invasive come quelle delle aziende di sorveglianza e promuovendo una cultura digitale consapevole e libera.

Siamo un’organizzazione no-profit gestita interamente da volontari. Se apprezzi il nostro lavoro, puoi aiutarci con una donazione: accettiamo contributi economici, ma anche materiale e banda per sostenere le nostre attività. Per sapere come supportarci, visita la pagina delle donazioni.