16 marzo 2025 - Research

Nel post precedente, abbiamo riassunto parte della storia dei prodotti Cellebrite e riassunto alcune intuizioni sul mercato degli strumenti di sorveglianza rivolte al mobile forensics. In questo post, esploreremo le attuali capacità di sblocco a acquisizione, secondo la documentazione di febbraio 2025 distribuita ai clienti. Introdurremo anche alcuni concetti e terminologie, accennando a mitigazioni di base, sebbene ci occuperemo delle possibili difese nei post successivi.

Per un’analisi molto dettagliata e approfondita per comprendere la crittografia di Android, consigliamo di leggere “Android Data Encryption in depth” di Quarkslab o guardare il loro intervento a RECON23.

Per comprendere il contenuto del materiale di Cellebrite, è utile ricapitolare alcuni dei termini generalmente usati nel settore:

Per ulteriori informazioni, leggi il post del forum GrapheneOS che discute le capacità di Cellebrite a luglio 2024, e la descrizione dei sistemi di crittografia di Samsung Knox. Tutti i dispositivi Android moderni hanno un TEE. Alcuni dispositivi, come i Google Pixel, possono avere un secure element aggiuntivo, come il Titan M. Nonostante gli sforzi di Google per rafforzare la sicurezza, lo sfruttamento delle vulnerabilità è estremamente difficile e molto costoso, ma non impossibile.

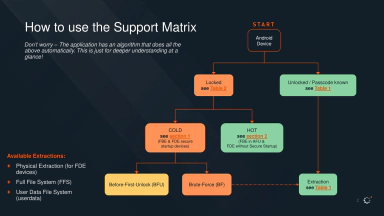

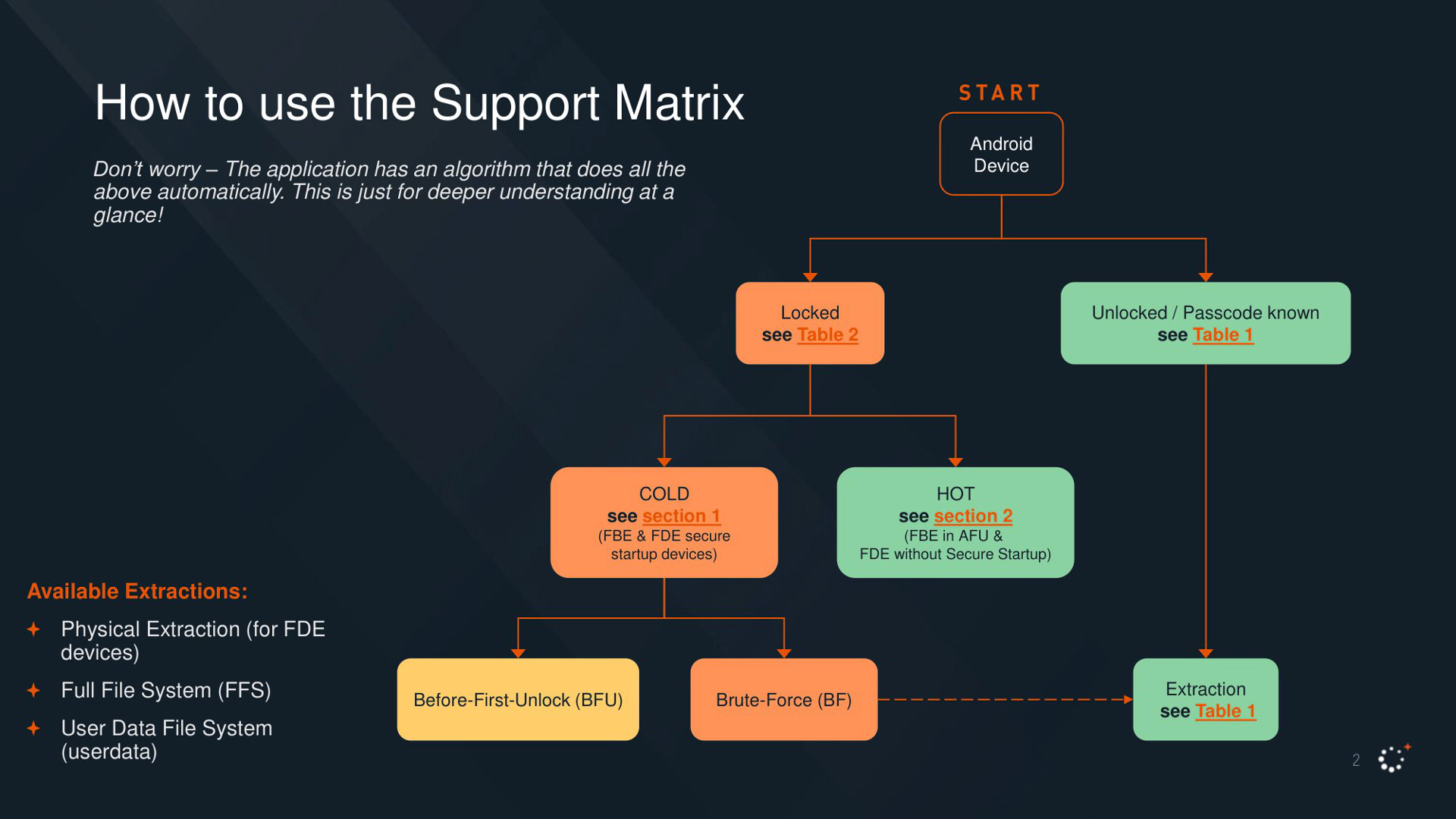

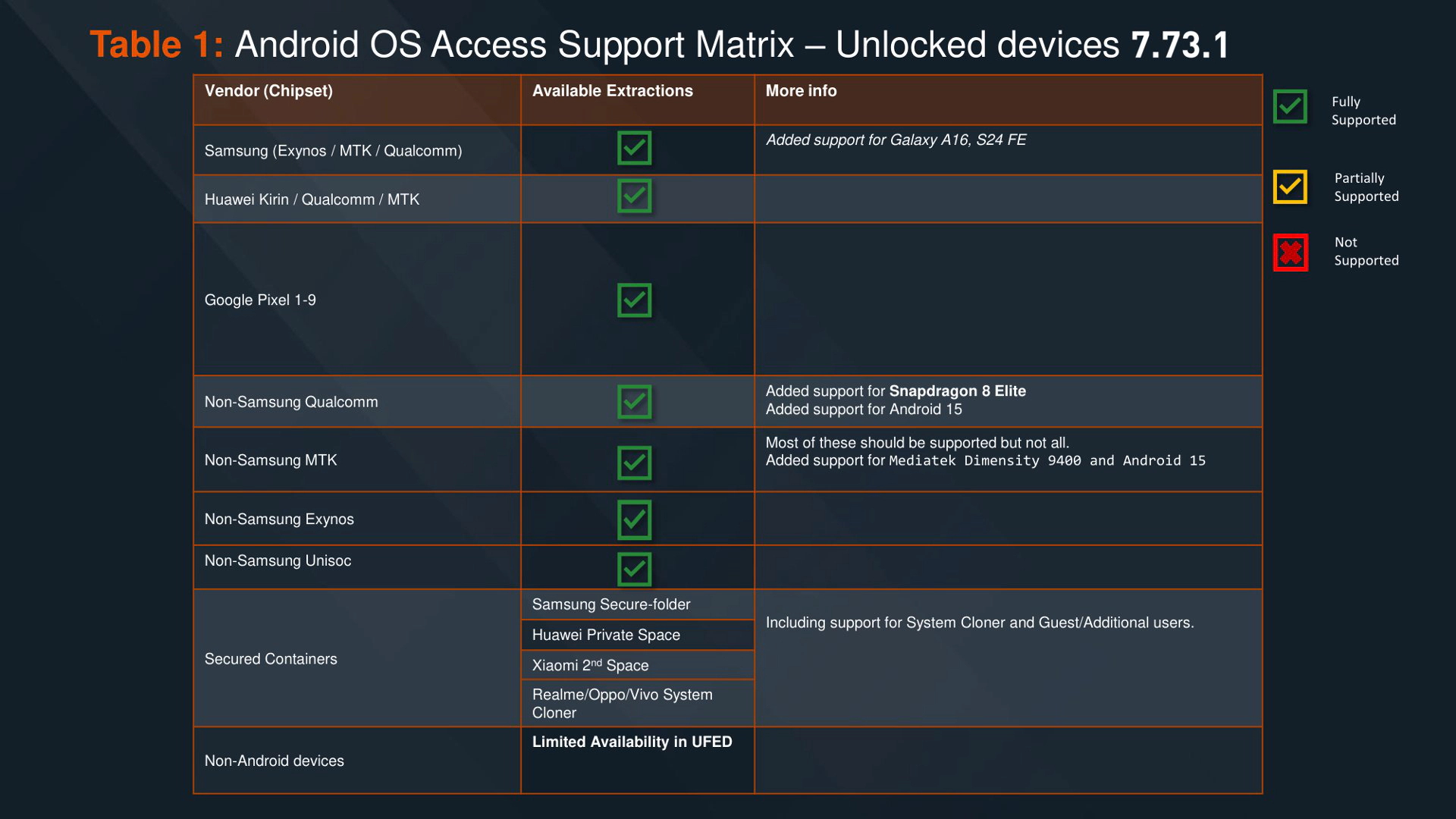

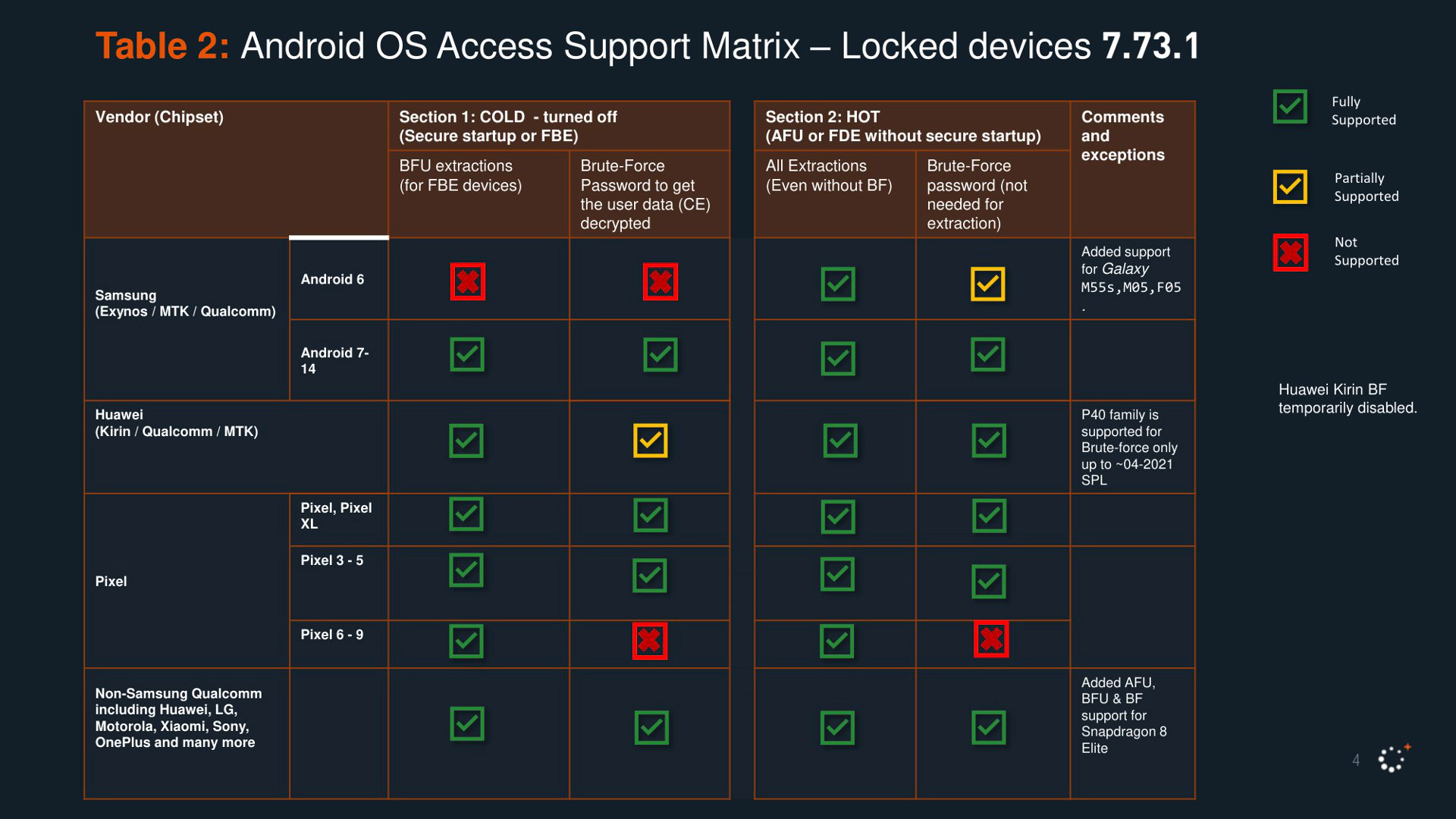

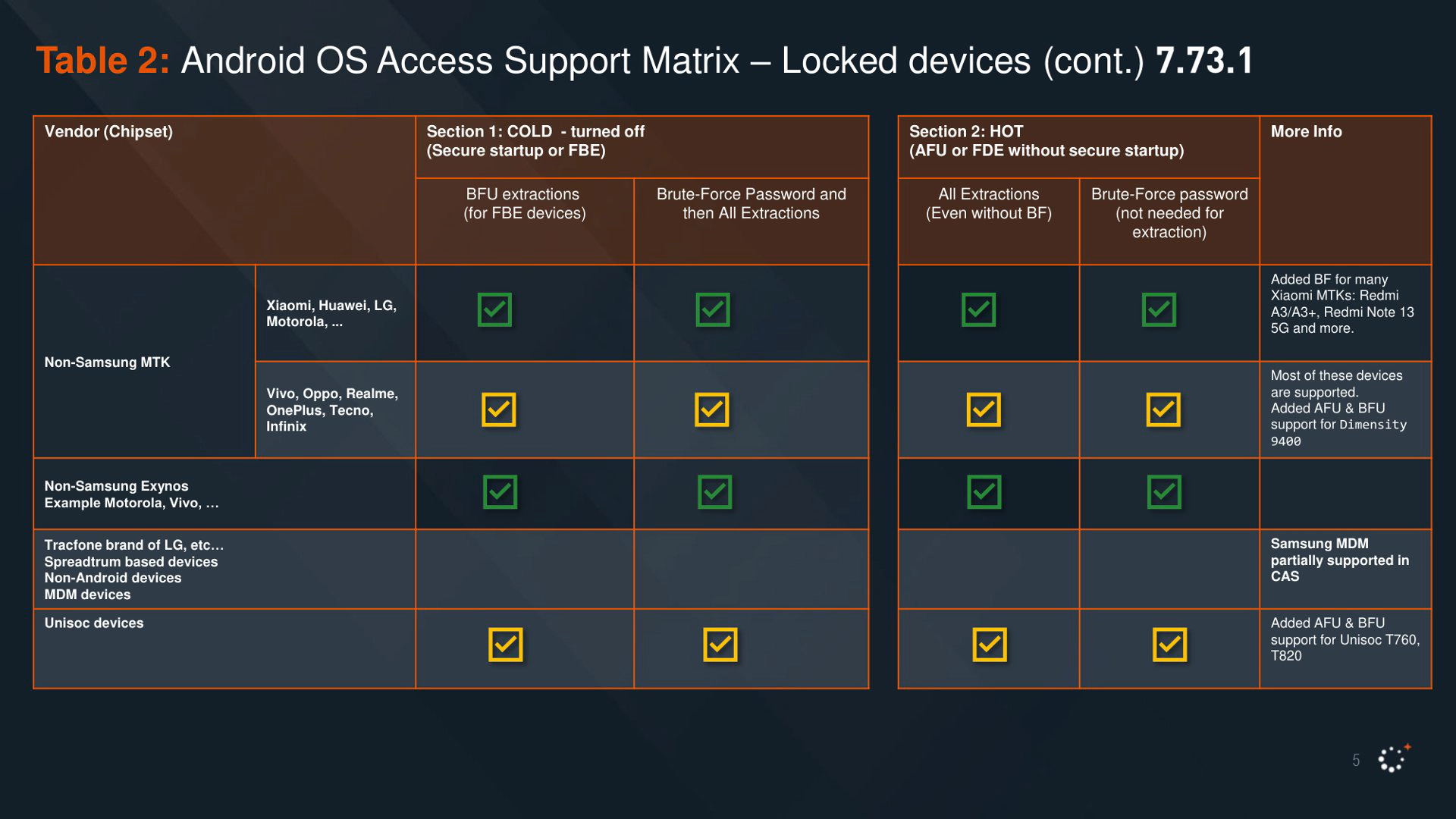

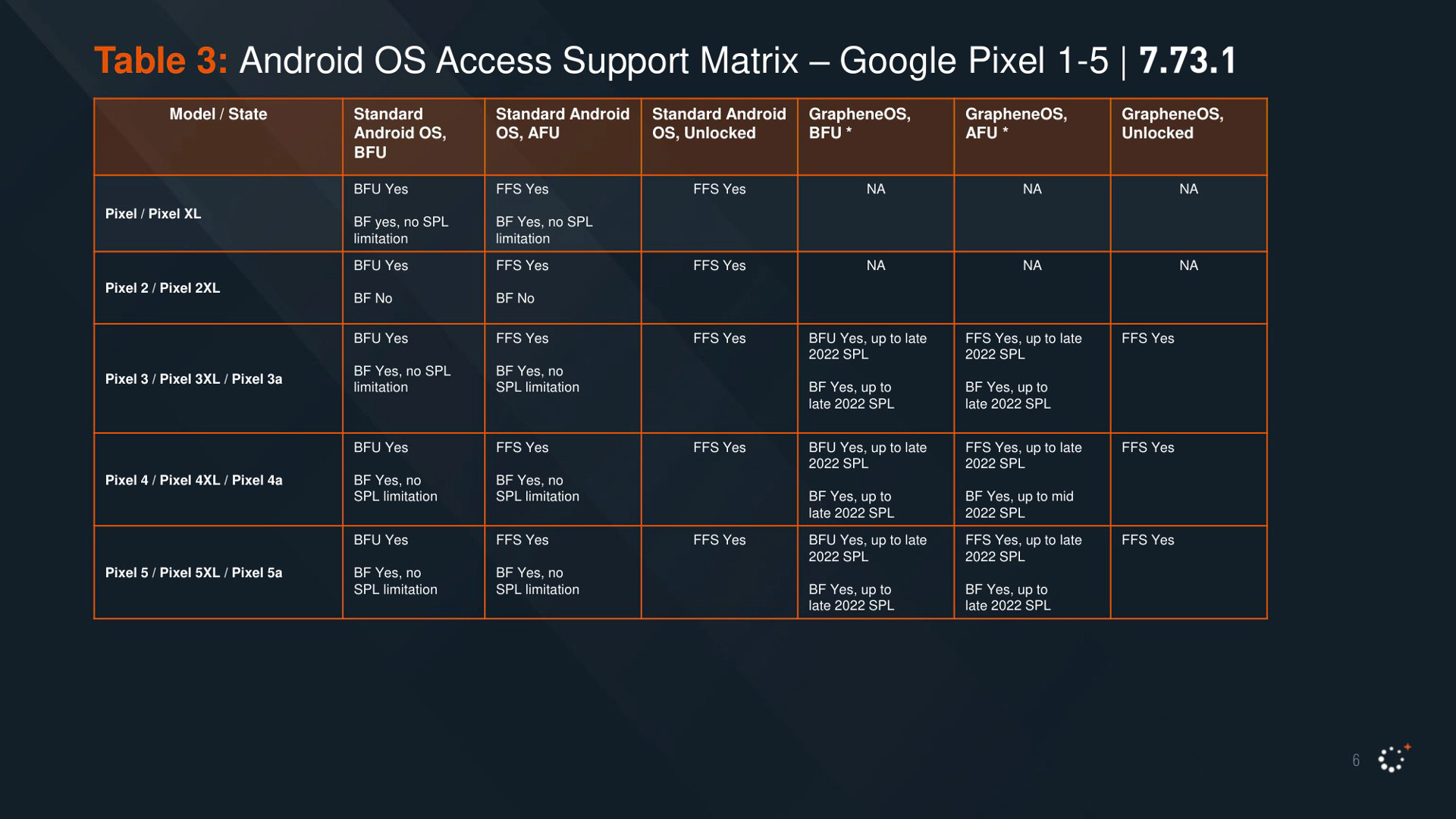

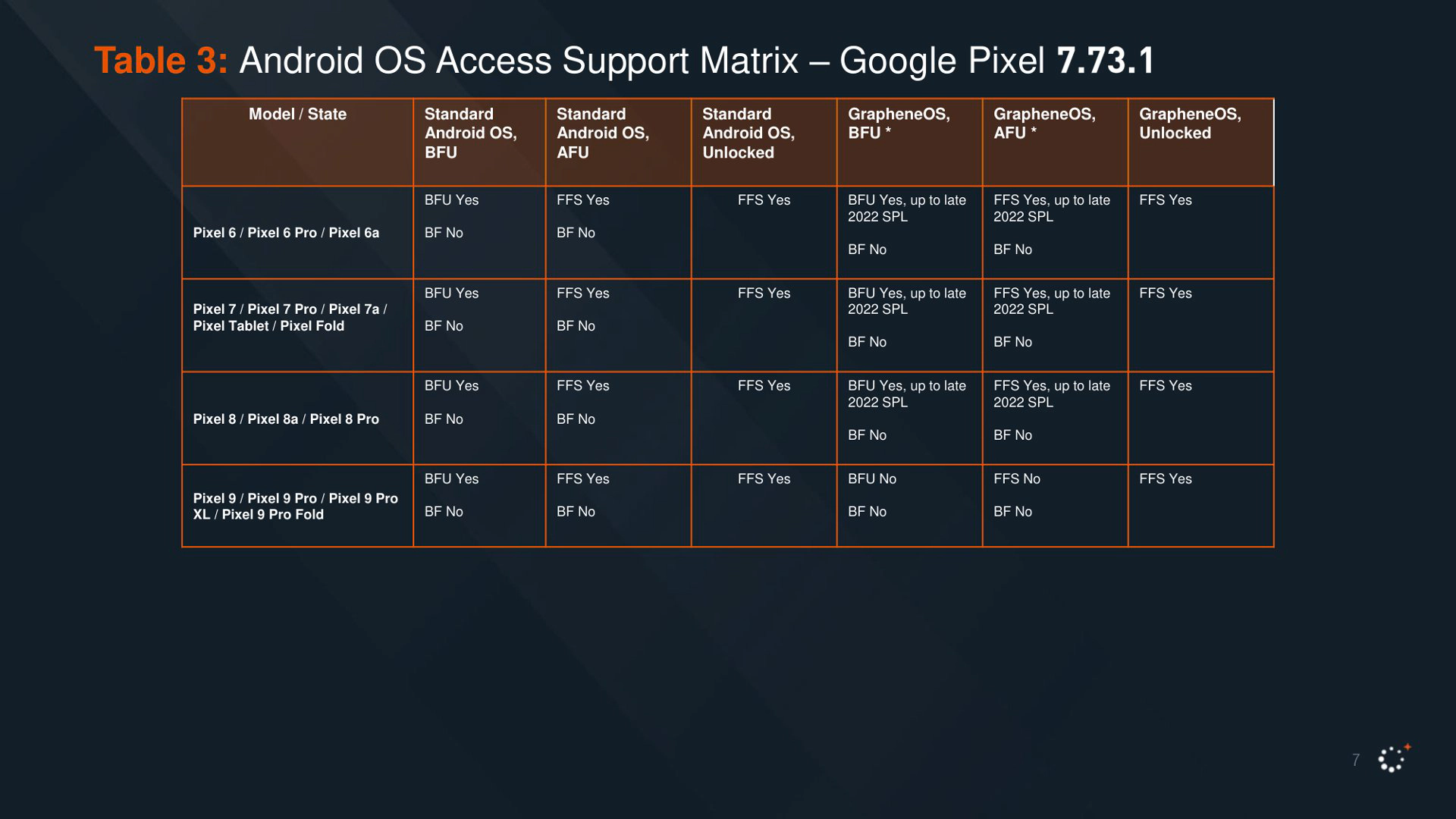

Cellebrite, per quanto ne sappiamo, pubblica una matrice che descrive il supporto per dispositivi basati su Android e iOS mensilmente o almeno più volte all’anno. L’ultima versione disponibile che abbiamo trovato è la versione 7.73.1, rilasciata a febbraio 2025.

Di seguito è riportata una descrizione del processo automatizzato. Chiaramente, se il telefono è sbloccato o se il PIN o la password sono già noti, il processo è semplice.

Lo sblocco dei dispositivi non di fascia alta è solitamente più semplice per diverse ragioni:

Come si vede nelle slide, c’è una ragione per cui quasi tutti i dispositivi non-Pixel e non-Samsung sono considerati sbloccabili, con poche eccezioni. Anche utilizzare LineageOS, che di solito garantisce almeno un certo livello di aggiornamenti di sicurezza, non fa una grande differenza se la piattaforma sottostante e i binary blob non sono sicuri, cosa che accade quasi sempre.

Il brute-force può assumere forme diverse. Un root exploit potrebbe consentire il brute-force attivo, utilizzando metodi per bypassare il throttling o accelerare notevolmente il processo in vari modi. Un exploit del TEE (o, per esempio, un bypass del secure boot come mostrato nei chip MediaTek da Quarkslab) potrebbe consentire il brute-force offline, rendendo qualsiasi PIN numerico di almeno 10 cifre (ma possibilmente anche più lunghi) inutile. Questo è un buon promemoria sul fatto che un PIN a 6 cifre o un pattern saranno sempre compromessi. Aumentare la lunghezza e la complessità, idealmente usando una password invece di un PIN, fornisce un livello significativo di mitigazione.

Come anticipato, se possiedi un dispositivo basato su MediaTek, pur essendo utile utilizzare una password lunga, non esistono praticamente mitigazioni possibili, se non cambiarlo.

I dispositivi Pixel rimangono una scelta solida se mantenuti aggiornati. Sebbene sembri che per la ROM standard di Google esistano exploit funzionanti per eseguire l’estrazione FFS in stato AFU, il rafforzamento e le protezioni aggiuntive di GrapheneOS si sono dimostrate efficaci sin dal 2022. Il brute-force generalmente non è possibile, poiché le credenziali dell’utente sono archiviate nel secure element e non possono essere estratte, e i tentativi attivi sono fortemente limitati.

Come probabilmente avrai intuito, la scelta più solida per un dispositivo Android è un Pixel più recente, con GrapheneOS e una password robusta. L’autenticazione biometrica funziona in modo diverso e generalmente non è l’obiettivo principale di questi attacchi, il che significa che, a meno che il tuo il tuo threat model non implichi che potresti essere costretto fisicamente a sbloccare il dispositivo, è sicuro utilizzarla. Detto questo, usare una password complessa è un piccolo disagio quotidiano: ti verrà richiesta solo dopo un riavvio. Applicazioni che offrono password separate e crittografia, come Signal o molti gestori di password, dovrebbero avere questa opzione attivata per massimizzare le protezioni nel caso in cui tutto il resto fallisca.

Se pensi di trovarti in una situazione in cui il tuo dispositivo potrebbe essere sequestrato, è sempre consigliabile spegnerlo immediatamente. Dovresti anche cambiare il tuo PIN, se ne usi uno, il prima possibile, sostituendolo con una password complessa. Lo stesso vale se il tuo dispositivo attualmente non ha un PIN o se stai utilizzando un pattern. Se ritieni che ci sia un’alta probabilità di essere preso di mira, dovresti passare a un dispositivo Pixel con GrapheneOS, anche solo un modello di seconda mano (dal 6a in poi).

Come abbiamo affermato nel primo post, questo mercato è privo di regolamentazione ed è soggetto a innumerevoli abusi nei confronti della società civile, come ampiamente documentato anche da Amnesty. Tuttavia, ci sono casi che potrebbero essere più difficili da documentare, come la sorveglianza legata alla violenza di genere o a dossieraggi politici. Sebbene attualmente non abbiamo prove dirette di questi episodi, chiunque con una licenza potrebbe offrire questi servizi, e sappiamo che solo in Italia ne sono stati venduti in numeri a due cifre.

Hai letto un articolo della sezione Ricerca, dove divulghiamo i risultati dei nostri studi tecnici e sociali su reti, sicurezza e sorveglianza, con l’obiettivo di comprenderli a fondo e produrre conoscenza pubblica.

Siamo un’organizzazione no-profit gestita interamente da volontari. Se apprezzi il nostro lavoro, puoi aiutarci con una donazione: accettiamo contributi economici, ma anche materiale e banda per sostenere le nostre attività. Per sapere come supportarci, visita la pagina delle donazioni.